En la época digital, en la que vivimos, la protección de los dispositivos móviles y ordenadores se ha convertido en prioridad para todos. Ya sea que se trate de un teléfono móvil, una tableta o una PC, es esencial contar con formas efectivas de desbloquear para proteger nuestra propia información privada y garantizar que solo cada uno de nosotros tengamos acceso a nuestras cuentas y información. Sin embargo, es posible que en algunas ocasiones nos hallamos ante la necesidad de acceder a nuestros dispositivos, bien sea porque hemos olvidado el patrón de desbloqueo, número secreto o contraseña de acceso, o porque intentamos acceder a un dispositivo usado que desconocemos.

Existen diferentes técnicas y utensilios que nos permiten enfrentar estas circunstancias. Desde técnicas de desbloqueo tradicionales como el huella dactilar y el reconocimiento facial, e incluso soluciones más avanzadas como el restablecimiento de fábrica o el herramientas de acceso remoto como Find My Device y Encontrar mi iPhone. Este artículo examinará los distintos indicativos que puedes para efectuar un desbloqueo seguro y efectivo y eficaz, junto con ofrecerte información sobre cómo proteger tus datos privados y conservar configuraciones de seguridad adecuadas para tus propios aparatos.

métodos de desbloqueo comunes

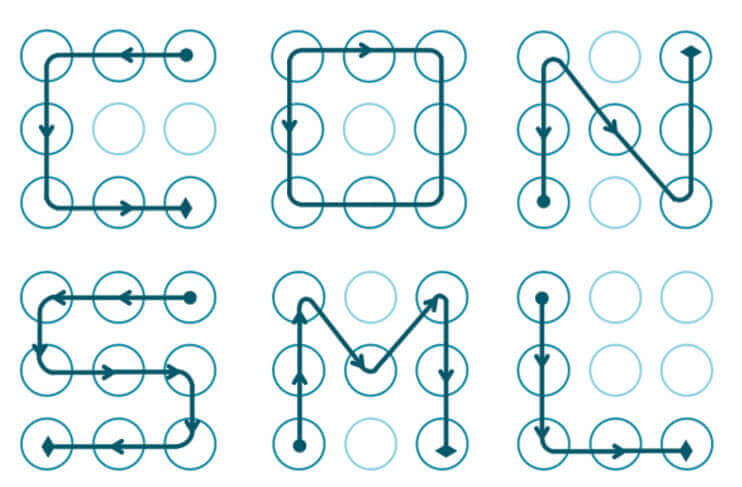

existen Diversos métodos para Desbloquear dispositivos, Cada Uno adaptado a diferentes Necesidades y niveles de Seguridad. uno de los Métodos más Comunes es el Uso de patrones de desbloqueo, Especialmente en Teléfonos móviles y Tablets. este método permite a los Usuarios dibujar una forma en la Pantalla para acceder a su dispositivo. Aunque es fácil de Recordar, su Seguridad puede verse comprometida si se Observa desde una distancia Cercana.

Otro Método Popular es el Uso de un PIN de Seguridad o una contraseña de aceso. estos métodos son efectivos para proteger la Información personal y son comúnmente utilizados en Celulares y Computadoras. La configuración de un pIN debe ser suficientemente compleja para evitar accessos no autorizados, pero también lo Suficientemente Sencilla para que el Usuario no la olvide.

además, la biometría ha ganado popularidad en los Ultimos años, con opciones como la huella dactilar y el Reconocimiento Facial. estos Métodos ofrecen una manera Rápida y conveniente de desbloquear Dispositivos, lo que mejora la Experiencia del Usuario al mismo tiempo que Aumenta la Seguridad. Sin Embargo, los usuarios deben ser conscientes de las Limitaciones de estas Tecologías, ya que pueden ser Vulnerables a ciertos tipos de ataques.

Seguridad y Seguridad de Información

La seguridad de nuestros dispositivos es esencial para proteger nuestra información personal y prevenir accesos no autorizados. Al utilizar técnicas de acceso como patrones de acceso, código de seguridad y claves de acceso, garantizamos un primer nivel de seguridad. Es crucial elegir combinaciones que sean difíciles de predecir y, cuando sea posible, habilitar opciones adicionales como la huella dactilar y el reconocimiento facial, lo que proporciona una capa extra de seguridad.

Aparte de los sistemas de desbloqueo tradicionales, es sugerido utilizar las aplicaciones de acceso remoto como Find My Device y Buscar Mi iPhone. Estas funciones no solo asisten a encontrar un dispositivo extraviado, sino que también facilitan bloquear o borrar datos de forma a distancia en caso de robo o pérdida. Establecer correctamente estas funciones es crucial para una salvaguarda completa de nuestros información personales.

Por último, llevar a cabo un restablecimiento de origen debe ser tenido en cuenta cuando se tienen inquietudes sobre la seguridad del dispositivo. Sin duda, es fundamental respaldar la data antes, ya que esta actividad eliminará todos los datos. Mantener una buena rutina de protección de información incluye no solo desbloquear de manera protegida, sino también administrar adecuadamente la configuración de protección para proteger nuestra información confidencial.

Desbloqueo de Dispositivos Móviles

El liberación de teléfonos móviles se ha transformado en una necesidad frecuente entre los usuarios que, debido a no recordar o limitaciones, no pueden acceder a sus dispositivos. Existen múltiples métodos de desbloqueo, que varían en dificultad y efectividad. Desde el patrón de desbloqueo hasta la huella dactilar y el reconocimiento facial, los dueños pueden elegir la opción que más se adapte a sus requerimientos de protección y comodidad.

Si el dueño olvida su código PIN o contraseña de acceso, hay aplicaciones de liberación remoto como Encontrar mi dispositivo y Encontrar mi iPhone que facilitan la recuperación del ingreso de forma segura. Alternativamente, los usuarios de Android pueden recurrir a Desbloqueo Mi, mientras que los propietarios de Apple pueden emplear la nube de Apple o el programa iTunes. Estos tipos ofrecen soluciones efectivas sin la obligación de reiniciar el teléfono a su estado de fábrica, lo que contribuye a mantener la data personal.

La seguridad de dispositivos móviles debe ser una prioridad ya que la protección de información privada es crucial en la era digital. Ajustes de seguridad sólidas, como el candado de pantalla y opciones de liberación sin borrar datos, permiten a los dueños mantener su data personal a salvo. Adoptar estrategias preventivas y entender las opciones de desbloqueo disponibles puede evitar complicaciones complicadas y asegurar un manejo eficaz de los teléfonos.

Restablecimiento e Recuperación

El formateo de origen es una de las elecciones más efectivas cuando se necesita el desbloqueo de dispositivos, ya sea teléfono móvil, una computadora o una tablet. Este método elimina cada uno de los datos del dispositivo, devolviéndolo a su estado preestablecido. Sin embargo, es crucial considerar que esta alternativa borrará toda la data guardada, por lo que se aconseja efectuar una copia de respaldo anterior de los archivos relevantes.

Por un lado, la recuperación de clave se ofrece como una opción menos agresiva. Muchos aparatos brindan métodos de recuperación mediante preguntas de seguridad, correo electrónico o SMS de texto. Este tipo de recuperación permite marcar un sendero más rápido y confiable para acceder a tus información sin la requisito de perder información. Sin palabras, es una opción ideal para aquellos no quieren un formateo total.

Existen, igualmente, herramientas de liberación a distancia, como Encuentra mi dispositivo para Android o Buscar mi iPhone para dispositivos Apple. Estas aplicaciones facilitan localizar el aparato y utilizar a funciones de acceso online, lo que puede atender incidencias sin necesidad de suprimir datos. La implementación de estas aplicaciones garantiza una mayor protección de la información, confirmando que los dueños puedan conservar su seguridad personal y privacidad al abordar situaciones de inmovilización.

Instrumentos y Fuentes Útiles

El proceso de liberación de dispositivos puede ser simple o complejo, dependiendo del método y el modelo de aparato. Para el liberación de celulares, instrumentos como Find My Device para sistemas Android y Encontrar mi iPhone para aparatos Apple son fundamentales. Estas apps no solo permiten encontrar aparatos extraviados, sino que también proporcionan opciones para reinstalar la clave de entrada y desbloquear el aparato sin perder datos valiosos. Con un sólido entendimiento de estas herramientas, los empleados pueden recuperar el acceso a sus aparatos de forma eficiente.

Para los que requieren realizar un liberación más completo, existen recursos adicionales como nube de Apple y iTunes. Estas plataformas permiten gestionar dispositivos Apple, agilizando la recuperación de perfiles y la recuperación de ajustes. En el caso de dispositivos sistemas Android, soluciones como Mi Unlock y ID de Oppo son indispensables para liberar teléfonos de fabricantes específicas. Es crucial atender cuidadosamente las indicaciones de cada instrumento para prevenir la pérdida accidental de datos.

Por último, la configuración de seguridad es un factor clave en la seguridad de datos privados. La implementación de métodos como el identificación por reconocimiento facial, huella dactilares, PIN de protección y patrón de liberación son eficaces para asegurar un grado apropiado de seguridad. Asimismo, informarse sobre las opciones de restablecimiento de origen y técnicas de recuperación de clave puede asistir a los usuarios a permanecer mejor listos en caso de un cierre sorpresivo. Contar con una sólida protección en aparatos móviles es fundamental en la época tecnológica.